Все, что вы хотели знать о хакерах, но боялись спросить. Кто такие хакеры? Какие черты присущи работе хакера

В течение десятилетий с момента создания операционных систем не затрагивалась проблема защиты персональных данных, однако на сегодняшний день это один из самых актуальных вопросов в интернет-пространстве. С того момента, как интернет прочно вошел в наш уклад жизни, стал мгновенным средством обмена сообщениями, заполнения отчетов, оплаты счетов, очень важно сохранить за собой конфиденциальность информации.

Обращать свое внимание на данную проблему стали несколько лет назад после случая с американским банком, который за считанные минуты потерял со своего счета порядка 500 тысяч долларов. Администрация банка сразу же обратилась за помощью в специализированные аналитические компьютерные центры, которые стали реализовывать поиски возникших проблем в системе защиты системы от несогласованного извне доступа. Безусловно, в этом деле виноваты были хакеры, взломали систему и украли деньги именно они. Конечно, преступление позже раскрыли.

Сегодня практически все знают, как пишется слово "хакер". Это понятие вошло в современную жизнь, но пока не всем понятно полностью. Так кто же эти люди и что означает слово "хакер"? Попробуем разобраться в подробностях.

Общая информация

Итак, что же это за люди такие - хакеры? Слово «хакер» имеет достаточно широкий пласт значений. Все они близки по смыслу. Как переводится слово "хакер"? Считается, что данное понятие вытекает из англоязычного to hack - дословно переводится как "рубить", то есть разбираться. Данный термин применим именно к компьютерной сфере, можно увидеть абсолютно различные выражения с этим термином: рубить в компьютерных играх, рубить в параметрах компьютера, рубить в функционировании программного обеспечения.

Толкование значения слова

Итак, есть несколько значений рассматриваемого термина. В том понимании, что хакер - это человек, который хорошо разбирается в компьютерном обеспечении, конечно, не остановимся. Есть ведь и другие варианты толкования. Рассмотрим детальнее историю слова "хакер" и значение этого термина.

На самом нижнем уровне можем выделить хакеров, которые как раз и занимаются этим - "рубить". Такой хакер - это человек, который взламывает различные интернет-ресурсы, делая их публичными для всех. Благодаря деятельности таких лиц у обычного интернет-пользователя появляются торрент-ссылки, кряки новинок видеоигр, бесплатные ключи для лицензионных программных компонентов. Как правило, такие хакеры осуществляют взломы для собственной выгоды, то есть для любительского интереса, саморазвития в данной области, чтобы показать себя как специалиста, покрасоваться перед публикой. В последнем случае в интернете появляются специальные хаки, подписанные хакерами по типу hack Mr.N. Как правило, на данном уровне человек находится недолго. Либо он развивается и превращает эту забаву в работу над действительно сложными проектами, либо опускает руки при различных барьерах в рабочем процессе.

Когда хакерство уже не развлечение?

Предложение со словом "хакер" не всем понятно. Но те, кто знают, насколько это серьезное занятие, вполне могут осознавать, что рано или поздно такая деятельность перестает быть просто развлечением. Хакеры - это и специалисты, которые помогают компаниям или физическим лицам защищать коммерческую/личную информацию, и преступники.

Следующий уровень занимают хакеры-мастера в безопасности компьютерной информации. Толкование слова "хакер" в этом случае следующее: это специалист, который занимается плотным изучением интернет-пространства, ищет различные схемы и пути обхода ресурсных ограничений. А находя такие, пытается разработать свою концепцию защиты такой программной дырки. Подобное значение слова "хакер" очень часто приравнивают к системному администратору или сисадмину. На этом этапе хакеру уже неважно, будут ли его обожать в интернет-пространстве, он не особо желает показывать себя в Сети и занимается анализом пространства из-за простого личного интереса.

Хакерство - способ существования

Следующее лексическое значение слова "хакер" - это человек, заинтересованный и увлекающийся работой в сфере информационной безопасности. Он уже всецело понимает, как устроена интернет-сеть, разбирается в различных методах манипуляции этим пространством, осуществляет создание различных технологических инструментов и скриптов программ для любых необходимых ему целей. Как правило, на данном этапе человек вновь возвращается, чтобы заявить о себе в Сети. Но уже не для популярности и внимания. Цели здесь совсем иные, человек теперь хочет найти реальную рабочую базу для своих знаний, то есть ему необходимы заказчики.

Какие черты присущи работе хакера?

Остановимся на трактовке, что хакер - это взломщик, специализирующийся на компьютерной сфере, с высочайшим уровнем умений, который способен взламывать защиту информационной системы. Для работы хакера свойственны следующие личностные характеристики:

- Человек должен быть высоко эрудированным, быстро понимать ежедневные новые технологические и программные новшества, сразу разрабатывать методики администрирования новых компонентов.

- Терпеливость и стремление найти как можно больше информации. Перед непосредственной работой хакер проводит предварительный анализ системы. Из всевозможных реестров, закрытых и открытых источников он ищет информацию о ресурсе.

- Хитрости и все ради достижения целей. Порой, чтобы получить достоверную информацию, приходится вооружаться незаконными средствами, такими как прослушивание клиента, подключение к его веб-узлу или даже веб-камере ноутбука.

Своевременность - главный принцип хакера

Как правило, подготовка к взлому и сбор сведений занимают достаточно много времени в отличие от самой работы. Взлом осуществляется всего за несколько минут, чтобы система не смогла успеть обнаружить инородные элементы в ее базе. Хакер выбирает самые простые способы взлома, так как сложные методы могут приводить к непредвиденным ошибкам.

Анонимность в Сети

Хакер действует под чужим именем, VPN-адресом, тщательно скрывает свои данные в базе Сети. Продумывает различные методы, благодаря которым можно быстро выйти из системы, оставив ложные следы. Необходимо также производить заведомо ложные системные атаки перед решающим взломом. Делается это для того, чтобы отвлечь системных работников и проанализировать их уровень компетенции в данной сфере. Для хакера характерен и высокий уровень программирования. Для взлома используются только собственные программы и скрипты. Очень часто используются скрипты, которые автоматически уничтожаются после выполненной операции.

Долго ли обучаться хакерскому мастерству?

На этот вопрос однозначного ответа дать нельзя. Имеет место тут ряд факторов. Например, что для вас означает слово "хакер"? Если вы представляете себе хакера как описанного выше умельца первого уровня, то тут можно и вовсе не учиться. Подобные “хакерские” программы и скрипты имеются в открытом доступе. Все, что остается человеку, так это нажать на пару кнопок. Конечно, все начинают именно с этого уровня, и если вас заинтересовала данная тематика, то вы будете стараться создавать уже собственные индивидуальные программы взлома. Тут уже и выступает это характерное обучение хакерскому искусству.

Что представляет собой взлом?

Взлом систем считается трудным процессом и в прямом смысле означает действия, которые направлены на ликвидацию ограничения при доступе к определенной базе либо некоторым ресурсам. Как происходит этот взлом на практике? Существуют различные методы и способы взлома ресурсов:

- Анализ источника, который необходимо взломать, поиск уязвимых мест его системы. Безусловно, системы также разрабатываются живыми людьми, которые пытаются сделать все, чтобы никаких сбоев в этой системе не было. Идеальным ничего не бывает - именно данного принципа придерживаются хакеры. Тщательно рассматривая систему, они ждут ее сбоя - баги, которые и используются для взлома системных данных. В таком случае хакеру нужно быстрее осуществить свою задумку из-за системного сбоя, а администраторам - быстрее ликвидировать возникшую заминку. Администраторы должны как можно быстрее сделать новую версию своего продукта с новыми чертами продукта. В данном методе, безусловно, много сложностей: необходимы идеальное знание программирования, знание системы, аналитика продукта, подборка кода программы, а также неимоверное терпение.

- Брутфорс - перебор. Данный метод заключается в том, чтобы по принципу перебора отыскать нужный ключ для доступа к программе. Тут есть свои сложности: может быть тысяча вариантов ключей, подходящее компьютерное обеспечение для подборки кода, пропускные скрипты в систему, ограничения с одного ip-адреса.

- Психологический способ считается достаточно неоднозначным, потому что взаимодействие происходит непосредственно с человеком. Взлом в данном случае направлен именно на человека. Нужно войти в доверие и разузнать все необходимые для работы данные. Самый известный хакер-взломщик в этом направлении - Кевин Митник.

Осуществление хищения кодовых данных

В психологическом методе для хищения пароля предпринимается непосредственное влияние на человека, попытка вывести его через систему ложных аргументаций на личную информацию. А вот какими еще методами пользуются хакеры для получения доступа к личной или корпоративной информации:

- анализ сохраненных в системе сведений;

- просмотр вводимых паролей через систему администрации;

- внешний носитель с сохраненными паролями;

- порой даже просмотр личных заметок и дневников, где может быть актуальная и необходимая информация.

Также существует методика подбора паролей через специальные программы. Хакер может организовать просмотр файлов, хранимых на жестком диске компьютера. Тщательный анализ покажет, какие файлы в каталогах и хранилищах жесткого диска содержат ошибки. На основании уже найденных ошибок и будет осуществляться взлом, попытка завладеть административными параметрами компьютера. Чтобы не быть видимым в системе, хакер использует принцип анонимности и быстрого удаления своего присутствия в реестре системы.

Анализ корзины пользователя

Очень часто пользователь компьютера считает, что удаление файла и последующая очистка корзины полностью убирают ненужные материалы с операционной системы компьютера. Однако именно на таком неведении и ловит пользователя хакер, который очень любит возиться с подобной мусорной кучей. Как правило, среди таких ненужных и забытых пользователем информационных данных имеется множество полезной информации.

Почему люди занимаются этим?

Как правило, любознательность, хобби, привычка всегда перерастают в любимое дело, которое может прокормить в жизни. Так происходит и в этом случае. Хакеры, добившиеся признания, находят свой жизненный путь. А каким он будет, уже полностью зависит от личностных качеств человека. Кто-то пытается заработать, осуществляя вопреки моральным правилам взломы компьютеров частных лиц, организаций и всегда балансируя на тонкой грани закона. Другие же пытаются организовать куда более законную жизнь, анализируют определенную организацию, находят в ней свои изъяны, взламывают эту систему и предлагают свою кандидатуру в рамках защиты информационных данных этой организации.

Бояться ли обычному пользователю хакерской атаки?

Не нужно предполагать, что взломщикам нужны лишь большие компании. С каждым днем случается все больше случаев, когда хакеры штурмуют неподготовленные (либо слабо защищенные) к вторжению стационарные компьютеры пользователей, присоединенные к вебу. Атака может исходить и с внутренней стороны - от программы-шпиона, проникшей вместе со скачанным из Сети файлом.

Деление хакеров

Исходя из убеждений человека, желания получить прибыль, существуют различные значения слова "хакер" внутри данной культуры.

На описанным выше, первом, уровне руководствуются white hat - хакеры, которые ставят своими целями героическую помощь другим людям. Они взламывают различные платные программы, чтобы предоставить людям бесплатный доступ, разрабатывают бот-программы, читерские конфигурации для игровой индустрии, заключающиеся в особенном коде, который дает преимущество в игровой среде. Собственно, на таких действиях эти люди и имеют свою долю дохода.

Есть категория так называемых blach hat. Дословно этот термин можно перевести как злодей. Это именно те хакеры, которые реализуют свою деятельность не для народа, а для того, чтобы что-то сообщить народу. Она взламывают и изменяют структуру организаций, групп, сайтов, добавляя туда свои лозунги. Взламывают уличные баннеры, чтобы написать на них свое сообщение. В быту таких хакеров принято называть - крякеры.

Основной принцип их кибератак - дудос, изменение внешнего вида ресурса, включая сюда неблагопристойные заметки большим шрифтом в людных местах, взлом персональных сведений юзера с внедрением в следующем в непонятных целях, зомбирование компьютеров юзеров с целью использования в качестве ботнета при массовой рассылке данных. Единицы из хакеров преследуют своей целью полное разорение первоначального ресурса с целью овладеть фундаментальной составляющей устройства проекта. И тут уже не может быть никаких других слов, профессиональных крякеров нельзя не назвать преступниками.

Существует также такая группа хакеров, как фрикеры. Основная их специализация - это взлом телефонных сетей. Для чего это делается? В большинстве своем конечной целью является получение возможности совершить бесплатный телефонный звонок абсолютно из любой точки мира.

Известные русские хакеры

Одним из самых известных российских хакеров считается Игорь Клопов. Он являлся руководителем собственной хакерской организации, в состав которой вошли выпускники факультета экономики Московского Государственного университета. Хакеры взломали не одного известного человека. Группа в составе 5 человек смогла обокрасть многих известных западных миллионеров. Потенциальных клиентов искали очень просто, ориентируясь на всемирно известный журнал Forbes.

Однако американские правоохранительные органы заметили данную группировку и сами вывели Клопова на зажиточного клиента в США. Как это всегда и бывает: человека сгубила его жадность. Русский хакер был своевременно обнаружен и пойман в Нью-Йорке, где и был осужден в 2008 году.

Владимир Левин - российский хакер, которому удалось взломать Citibank и вывести с его счета 13 миллионов долларов. Преступление, конечно, было раскрыто. Все деньги возвращены на счет банка. Осужденный также был задержан в США, так как в российском законодательстве не было соответствующих кибер-угрозе статей.

Таким образом, целью взломщика является, изучив существующую безопасность организационной системы, разработать нужные требования и условия увеличения уровня ее защищенности. С другой стороны, главная цель крякера состоит в конкретном осуществлении взлома системы с целью получения несогласованного доступа к чужой личной информации.

- Категоря: Без рубрики

К сожалению, в настоящее время существует большая путаница в терминологии, касающейся видов хакерской деятельности. Причины этого весьма разнообразны, но одна из них заключается в том, что о хакерстве пишут люди, которые сами никогда не пытались этим заниматься.

В самом общем случае хакерством можно назвать любую деятельность, направленную на то, чтобы заставить программное обеспечение работать не так, как было задумано его производителями или администраторами систем, где оно используется. Мотивы такой деятельности могут быть любыми, например, простое изучение работы программы из любопытства, желание сделать закрытую информацию общедоступной, хакерство для получения материальной выгоды.

Но тем не менее, большинство людей, которые занимаются хакерской деятельностью, специализируются как правило, на какой-либо конкретной области. По роду заниятий можно выделить следующие типы хакеров:

Хакер сетевой (network hacker, часто именно его наывают просто хакером) — занимается исследованием программмного обеспечения, установленного на Internet-серверах (или в локальных сетях), с целью получения несанкционированного доступа к серверу или нарушения его работы — так называемые DoS (Denial of Service) атаки. Для такого вида деятельности необходимо хорошее знание сетевых протоколов и архитектуры операционных систем (в основном *nix, так как эти системы наиболее часто используются на серверах). При этом следует выделить два типа сетевого хакерства: хакерство большое, которое заключается в самостоятельном поиске известных типов ошибок в программном обеспении, а также поиске принципиально новых типов ошибок, и хакерство малое, более известное как script-kidding. Малое хакерство — это поиск на сервере

Кракер (cracker) — занимается взломом прикладного программного обеспечения, обычно для того, чтобы получить из shareware-программ (т.е. программ с ограниченной функциональностью, предназначеных, в основном, для демонстрации пользователю возможностей полной версии) полноценные коммерческие версии. Также может заниматься изготовлением программ, необходимых для этой цели: crackов и keygenов. Кракер хорошо знает ассемблер и является программистом достаточно выского уровня.

Фрикер (phreaker) — исследует телефонные сети с целью натйи возможность звонить бесплатно. Исторически фрикерство — самый первый вид хакерской деятельности, возникший еще в 60-70-ые годы XX века. В последние годы фрикеры стали заниматься также и исследованием сетей для мобильных телефонов.

Кардер (carder) — занимается нелегальным получением номеров кредитных карт и сведений об их владельцах. Часто эта деятельность сочетается с хакерской. Кардерство считается наиболее серьезным преступлением, и поэтому является самым опасным видом хакерской деятельности.

Вирусописатель (virus-maker). Сам факт того, относится ли написание вирусов к хакерской деятельности, весьма спорен. Но тем не менее, последнее время широкое распространение получают только почтовые вирусы, которые распространяются за счет ошибок в почтовой программе Outlook, а поиск таких ошибок и можно считать хакерской деятельностью.

Вряд ли вы 20 лет сидели спокойно в своей комнате, хорошо учились, во всём слушались родителей, никогда никого не обманывали, в жизни своей ничего чужого не брали, а потом, бац, и захотелось стать кибервзломщиком. Скорее всего в вас уже это живёт: вас легко увлечь поиском оригинального решения, вы впитываете компьютерные знания словно губка, терпеть не можете руководства, доверяете лишь собственному методу проб и ошибок, а профессиональная литература лишь один из помощников. И вот сейчас в вашей голове начало прорастать зерно истины, желание встать по ту сторону закона. Не денег ради, исключительно из любопытства. С чего начать?

Выучить язык

Раз вы решили стать хакером, то наверняка вы в совершенстве знаете английский язык. Если же нет, то любая ваша дальнейшая задача усложняется вдвое — сперва со словарём будете искать, что именно вы взламываете, а лишь потом искать пути — опять со словарём. Кроме того, если карьера пойдёт в гору, то неплохо знать базовую часть некоторых других языков — испанского, немецкого, французского. И в жизни пригодится, и в работе не помешает. Разработчики тоже иногда попадаются несведущие.

Выбрать специализацию

Как и в любом другом увлечении, важно в кратчайшие сроки определиться со специализацией. Нет, безусловно сперва надо начать с изучения оболочки прикладного железа — приложений и операционных систем, потом переходить на более масштабный уровень. Главное помнить, что видов атак и приёмов взлома десятки: на освоение всего на приличном уровне уйдут годы. Потому если вы амбициозны и хотите не просто попробовать, а добиться серьёзных успехов — определяйтесь с областью работ и развивайте навыки в этом направлении. При должном упорстве уже через полгода на вашем счету будет первый существенный скальп.

Прочитать литературу

Несмотря на то, что хороший хакер отличается тем, что все свои знания получает эмпирическим путем, было бы глупо пытаться превзойти многолетние наработки в области безопасности, не используя чужой опыт. Вот с чего следует начать свой литературный экскурс: «Искусство обмана» , «Hacking: the Art of Exploitation» , «The Basics of Hacking and Penetration Testing: Ethical Hacking and Penetration Testing» , «Metasploit: The Penetration Tester"s Guide» . После их освоения у вас, как минимум, больше не возникнет глупых вопросов из разряда «куда идти» и «что делать».

Никого не слушать

Вся суть деятельности хакера заключается скорее в исследовательской деятельности, нежели вредительской. Поэтому если у вас есть своя голова на плечах, никогда не воспринимайте чужую критику всерьёз, не верьте в существование «правильного» пути и не поддавайтесь на провокации. Если уж хакерам не заниматься тем, что нравится, то кому тогда?

Соблюдать ритм

Как бы лихо вас не затянуло новое увлечение, не спешите лезть в серьёзные проекты. Постепенно изучайте выбранное дело, учитесь не только разрушать, но и создавать. И уж конечно постарайтесь сразу убить в себе желание взломать что-нибудь большое и известное. Это чревато не только возможностью уткнуться в непреодолимую стену, но и получением вполне реального срока.

Бросать вызовы

Вместе с тем не спешите почивать на лаврах первых успехов. В то время, как люди по ту сторону работают над созданием всё более и более идеальной защиты, ваша задача идти в ногу со временем и искать в ней изъяны и закономерности. Никто не призывает сразу срывать куш на конкурсе Pwnium , но всерьёз задуматься о подобном, а главное стремиться к этому необходимо.

Найти подходящую работу

Чтобы поймать преступника, надо мыслить, как он. Чтобы обойти построенную защиту, надо попасть в коллектив, который её создаёт. Это здорово поможет ускорить профессиональный рост, отчасти монетизировать своё увлечение, да и вообще возможно заставит задуматься о правильности выбранной стороны.

Впрочем, есть и альтернативный универсальный вариант — просто смените род деятельности. С одной стороны, так вы будете подходить к любимому делу с большим энтузиазмом и свежей головой, с другой — не выпадете из социума. Ведь даже у самых злостных хакеров должна быть личная жизнь.

Перестать бояться

Да и вообще, достаточно потратить хотя бы 10 секунд в любом поисковике, чтобы осознать — в мире существует огромное количество способов (конкурсы, соревнования, работа), позволяющих хорошенько размять мозг и при этом заработать. Сегодня защита информации, в буквальном смысле, международная проблема, связанная, в том числе, с главной угрозой человечества — терроризмом. Поэтому если ваш пытливый ум желает, а главное может что-нибудь взломать, но критически боится получить за это наказание, огромное количество IT-компаний будут готовы с вами посотрудничать.

Едва в нашу жизнь стали проникать компьютерные технологии, как тут же появились те, кто нашёл способы использовать их не по назначению. Никого сегодня не удивишь тем, что хакеры могут взломать ваш компьютер, похитить фото со смартфона, украсть деньги с пластиковой карточки или взломать какой-нибудь сайт. Таких случаев каждый день происходят тысячи. А что ещё могут хакеры, где пределы их изобретательности? Подборка проделок хакеров — в этом посте.

1) Хакеры могут взломать автомобиль

Современные автомобили оснащены бортовыми компьютерами, управляющими различными системами. То, что это небезопасно, смогли наглядно продемонстрировать 2 американских программиста. Они захватили управлением джипом журналиста, который ехал к ним на встречу, причём сделали это, сидя дома, с ноутбука, подключившись к бортовому компьютеру через интернет.

«Я ехал со скоростью примерно 110 километров в час в пригороде Сент-Луиса и неожиданно понял, что начался взлом. Сначала, несмотря на то что я даже не прикасался к панели приборов, из воздуховодов моего Jeep Cherokee меня начал обдувать ледяной воздух, помимо этого включилась вентиляция сидений. Внезапно с хип-хоп-радиостанции магнитола переключилась на другую волну, и из динамиков во всю мощь зазвучал Skee-Lo. Не выдержав, я резко дёрнул рычаг переключения передач влево и зажал кнопку пуска двигателя - но, как вы, наверно, догадались, безрезультатно. Из форсунок омывателя на лобовое стекло брызнули струи воды, и заработали щётки стеклоочистителей», - рассказал водитель. На этом хакеры не остановились, вскоре они показали, что могут блокировать двери машины, переключать передачи, заглушить и завести двигатель и контролировать рулевое управление.

И это отнюдь не единичный случай, например, недавно команда университета из Калифорнии смогла перехватить управление автомобилем при помощи обычного мобильного телефона.

2) Хакеры могут взломать систему ПВО, спутник, аэропорт и даже завод.

Летом 2015 неизвестные хакеры взломали комплекс ПВО, размещённый в Турции, который состоял из двух радаров и 6 установок Patriot американского производства. В результате взлома никто не пострадал, но установки выполняли «необъяснимые команды».

Жертвами хакеров стали и американские спутники. За последние годы, согласно информации правительства США, хакеры перехватили управление четырьмя спутниками, причём двумя из них — несколько раз. Спутники, которые изучали климат и вели наблюдение за поверхностью Земли, не пострадали, однако из правительственного отчёта следует, что хакеры могли бы повредить или уничтожить спутники, если бы захотели. В этой атаке США подозревают хакеров из Китая.

Летом 2015 хакеры взломали аэропорт Варшавы. Неизвестные злоумышленники отменили все рейсы и вывели из строя систему регистрации пассажиров. Аэропорт не работал около пяти часов, а полторы тысячи человек не смогли улететь вовремя.

А в конце 2014 года хакеры взломали металлургический завод в Германии. В результате целенаправленной атаки работники завода потеряли контроль над оборудованием, завод был остановлен и ему был причинён значительный ущерб.

3) Хакеры могут взломать СМИ, телевидение и интернет

В эпоху интернета для хакеров нет ничего сложного и в захвате контроля над СМИ. Так, вначале 2015 года хакеры, взломав аккаунты нескольких ведущих американских СМИ, таких, как New York Post, сообщили о вооружённом столкновении кораблей США и Китая и начале третьей мировой войны.

Неоднократно хакеры взламывали и телевидение. Так, ещё в 2002 году приверженцы запрещённой в Китае секты «Фалуньгун» взломали китайское спутниковое телевидение, запустив по всем телеканалам собственный рекламный ролик. Не ограничившись этим, сектанты взломали и телефонную сеть Пекина, в результате чего жителям города пришлось выслушивать проповедь секты по телефону.

А этот ролик в 2007 увидели зрители чешского телевидения, взломанного хакерами:

Чехи не понял, что это шутка, и перепугались, завалив телеканал звонками.

В мае 2015 хакеры взломали интернет в московском метро. Пассажиры, которые привыкли пользоваться бесплатным вай-фаем, вместо нужных сайтов увидели порнокартинки.

4) Хакеры могут следить за вами.

Сегодня, когда ноутбуки и мобильные устройства оборудованы микрофонами, видеокамерами, датчиками GPS, хакеры могут легко следить за каждым вашим шагом. Они будут знать, где вы находитесь и скрытно наблюдать за вами через вебкамеры.

В прошлом году в Великобритании разразился скандал, когда британцы узнали, что данные множества камер не только в офисах, магазинах и т. п., но и в их домах взломаны, а прямую трансляцию изображения с них может посмотреть любой желающий на специальном сайте, созданном русскими хакерами. Хакеры просто зарабатывали на этом сайте, разместив там рекламу.

5) Что ещё могут взломать хакеры?

На самом деле можно ещё долго перечислять, что они могут. Например, хакеры могут дистанционно украсть деньги с телефона и даже новейшей пластиковой карточки с чипом, которые лежат у вас в кармане. Хакеры могут взломать ваш телевизор, холодильник, музыкальный центр или любое другое современное «умное» устройство. Хакеры могут взломать светофоры, рекламные экраны, электронные табло, автоматические ворота и шлагбаумы, городское освещение и электроснабжение и даже системы водопровода и канализации.

И всё это — не так сложно, как может показаться. В этом видео один из голландских хакеров демонстрирует свои способности:

Остаётся лишь гадать, к каким ещё последствиям в недалёком будущем может привести повсеместное внедрение новых технологий.

Хакерство — это поиск уязвимостей в сети или компьютере с целью получения доступа. Стать хакером непросто, и в этой статье мы затронем основы.

Чтобы стать хакером, необходимы глубокие знания языков программирования, методов взлома, поиска уязвимостей, устройства сетей, операционных систем и проч. Также у вас должен быть творческий тип мышления. Вы должны быстро адаптироваться под ситуацию, находить нестандартные решения, проявлять креативность.

Если описанные выше навыки можно развить со временем, то чтобы понять, например, устройство MySQL или научиться работать с PGP-шифрованием, придется много учиться. И долго.

Чтобы стать хакером, вам нужно:

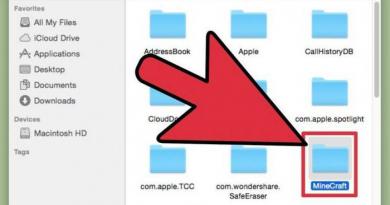

Изучить и использовать UNIX-систему, например, Ubuntu или MacOS

Изначально UNIX-системы были предназначены для программистов, разрабатывающих ПО, а не для пользователей, которые никак не относятся к сфере IT. UNIX-системы — это системы, на которых стоит почти весь Интернет, т. к. в качестве сервера в основном используют их же (чаще всего Debian и Ubuntu). Вы не можете стать хакером, не изучив их и не научившись работать с терминалом.

Для пользователей Windows

Если вы используете Windows, для вас есть хорошая новость: не надо удалять текущую систему и форматировать диск. Есть несколько вариантов работы с Linux:

- Изучите VirtualBox (программа-эмулятор для операционной системы). Изучив его, вы сможете запускать операционную систему в операционной системе. Звучит страшно, но программа бывает очень полезна.

- Установите Linux рядом с Windows. Если вы всё сделаете правильно, загрузчики систем не будут конфликтовать. Делается это довольно просто: есть много мануалов в Интернете.

Изучить язык разметки HTML

Если вы ещё не знакомы с программированием, тогда я вообще не понимаю, что вы делаете на этом сайте тогда у вас есть отличная возможность начать свой путь с изучения Hyper Text Mark-Up Language . Независимо от того, что вы видите на сайте, знайте, что всё это HTML.

Приведу пример использования HTML, пусть он и немного связан с PHP. В начале 2015 года была обнаружена уязвимость в теме WordPress, позволяющая закачивать производные (исполнительные) файлы на сервер. Файл, в котором была найдена уязвимость — admin/upload-file.php. Вот он:

//Upload Security $upload_security = md5 ($_SERVER [ "SERVER_ADDR" ] ) ; $uploaddir = "../uploads/" ; if ($_FILES ) : foreach ($_FILES as $file ) : $file = $uploaddir . basename ($file [ "name" ] ) ; if (move_uploaded_file ($_FILES [ $upload_security ] [ "tmp_name" ] , $file ) ) { echo "success" ; } else { echo "error" . $_FILES [ $upload_security ] [ "tmp_name" ] ; endforeach ; endif ; |

Чтобы сделать форму отправки для этого файла, нужно знать HTML. Отправив файл, который, к примеру, вытаскивает все пароли или даёт доступ к базе данных, вы вольны делать с веб-сервисом всё, что вам угодно.

Итак, знание HTML нужно для того, чтобы:

- Искать уязвимости веб-ресурсов.

- Использовать эти уязвимости.

Изучить несколько языков программирования

Как мы все знаем, чтобы нарушать правила, нужно для начала знать их. Этот же принцип работает для программирования: чтобы взломать чей-то код, вы должны знать, как работают языки программирования, и самому уметь программировать. Некоторые из наиболее рекомендуемых ЯП для изучения:

- Python: это, пожалуй, самый лучший язык для веб-разработки. На нём написаны два крупных фреймворка, на которых создано огромное кол-во веб-приложений, это Flask и Django. Язык хорошо построен и задокументирован. Самое главное, что его очень просто выучить. К слову, много разработчиков используют Python для создания простой и полной автоматизации.

- C++ : язык, использующийся в промышленном программировании. Его преподают в школах, вузах. На нём пишутся сервера. Рекомендую начать изучение языков с него, т. к. он содержит в себе все принципы ООП. Научившись работать с ним, вы с лёгкостью освоите другие языки.

- JavaScript, JQuery: в основном, практически все сайты используют JS и JQuery. Необходимо знать, что на этих сайтах зависит от JS, например, формы для ввода паролей. Ведь некоторые сайты не дают выделить и скопировать некоторую информацию, не дают скачать файл или просмотреть содержимое, однако, чтобы сделать это, достаточно отключить JS в браузере. Ну а чтобы отключить JavaScript, нужно знать: а) в каких ситуациях работа (защита) сайта зависит от него; б) как JavaScript подключается и какими способами можно блокировать работу скриптов.

- SQL: самое интересное. Все пароли, личные данные, хранятся в базах данных, написанных на SQL. Самая распространённая система управления БД — MySQL. Чтобы понять, как использовать MySQL-инъекцию, нужно знать, что такое MySQL-инъекция. Чтобы уловить суть MySQL-инъекции, нужно знать, что такое MySQL-запросы, каков синтаксис этих запросов, каково устройство базы данных, как хранятся данные, что такое таблицы и т. д.

Изучить устройства сетей

Вы должны чётко понимать устройства сетей и принципы их работы, если хотите стать хакером. Важно понять, как создаются сети, понять различие между протоколами TCP/IP и UDP и проч. Узнайте, какой сетью пользуетесь вы. Научитесь настраивать её. Выясняйте возможные векторы атаки.

Имея глубокие знания о различных сетях, вы сможете использовать их уязвимости. Также вам необходимо понять устройство и принцип работы веб-сервера и веб-сайта.

Изучить

Это неотъемлемая часть обучения. Необходимо понимать алгоритмы различных шифров, например, SHA-512, алгоритм OpenSSL и проч. Также нужно разобраться с хешированием. Криптография используется везде: пароли, банковские карты, криптовалюты, торговые площадки и проч.

Kali Linux: некоторый полезный софт

- NMAP:- Nmap (“Network Mapper”) бесплатная open-source программа, которая является предустановленной в Kali. Написана Gordon Lyon (также известен под псевдонимом Fyodor Vaskovich ). Она нужна для обнаружения хостов и различных сервисов, создавая таким образом «карту сети». Она используется для проверки сети или аудита безопасности, для быстрого сканирования больших сетей, хотя она отлично работает с одиночными хостами. Программное обеспечение предоставляет ряд функций для исследование компьютерных сетей, включая обнаружение узлов и операционной системы. Nmap использует необработанные IP-пакеты чтобы определить, какие хосты доступны в сети, какие службы (имя и версия приложения) эти хосты предлагают, какие ОС они запускают, какие типы фильтров пакетов/файрволлы используют, а также десятки других характеристик.

- Aircrack-Ng:- Aircrack — это одна из самых популярных программ для взлома WEP/WPA/WPA2 протокола. Комплект Aircrack-ng содержит инструменты для захвата пакетов и «рукопожатий», деавторизации подключённых пользователей, создания трафика и инструментов для брутфорса сети и атак по словарю.

Заключение

В этой статье мы разобрались в основах, без которых вы вряд ли сможете стать хакером. К слову о трудоустройстве. Как правило, люди, занимающиеся информационной безопасностью либо работают фрилансерами, выполняя заказы частных лиц, либо работают на компанию, обеспечивая безопасность хранящихся данных, выполняют работу системного администратора, etc.